Хакерска операционна система. Multiboot флашка за хакер. Какво мислите за Гейтс?

Сред голямото разнообразие от дистрибуции на Linux има проекти, предназначени да гарантират защитата на личните данни, поверителността на сърфирането в Интернет и сигурността на кореспонденцията. Някои от тях могат да бъдат инсталирани на HDD, но те са предназначени главно за работа от Live CD/Live USB. Това е удобно в случаите, когато трябва бързо да разположите среда за частна работа на компютъра на някой друг. Един джентълменски набор от такива разпределения обикновено включва:

- Tor - не можете да отидете никъде без него;

- I2P - анонимен интернет;

- средства за криптиране на IM кореспонденция.

Много от тези дистрибуции са изградени върху Hardened Gentoo, тъй като той включва усъвършенствани защити за експлойт като PaX и е лек по отношение на системните ресурси.

Опашки

Разработчик: Tails Web: https://tails.boum.org Лиценз: GNU GPL Системни изисквания: PC с USB/DVD, 1 GB RAM Интерфейс Русификация: да Сигурност 9/10 Функционалност 9/10 Лесна употреба 10/10Tails означава The Amnesic Incognito Live System, тя е наследник на Incognito Linux, но за разлика от своя прародител, тя е базирана на Debian. Основни характеристики на версия 0.19:

- ядро 3.9.1;

- GNOME 2;

- Tor/I2P;

- браузърът е конфигуриран с SSL по подразбиране, целият трафик минава през Tor, несигурните връзки трябва да бъдат инсталирани в Unsafe Web Browser.

Има и интересна функция - маскиране като Windows XP. Разбира се, няма да го скрие от близко око, но е напълно достатъчно за интернет кафе. Когато работата приключи, съдържанието на паметта се презаписва с нули.

Освободете Linux

Разработчик: Maxim Kammerer Web: dee.su Лиценз: GNU GPL Системни изисквания: PC с USB/DVD, 1 GB RAM Интерфейс Русификация: да Сигурност 10/10 Функционалност 8/10 Лесна употреба 7/10Liberte е базиран на Gentoo, по-точно на неговата Hardened версия. Съответно защитата срещу експлойти е активирана по подразбиране. Списък със софтуер:

- ядро 3.4.7;

- LXDE/Openbox;

- Флоренция виртуална клавиатура.

За жалост, удобен за потребителя интерфейскъм I2P липсва. Един от акцентите на разпространението е кабелната комуникация, която ви позволява анонимно да обменяте съобщения като електронна поща. За целта се използва същия имейл клиент като за обикновена поща - Claws-Mail. Почистването е организирано точно както в Tails оперативна памет. За да бъдем точни, тази функция се появи за първи път тук, а Tails подхвана идеята и я приложи у дома.

Тенекиена шапка

Разработчик: D’Youville College Web: Лиценз: GNU GPL Системни изисквания: PC с USB/DVD, 4 GB RAM Интерфейс Русификация: Няма Сигурност 10/10 Функционалност 8/10 Лесна употреба 8/10Основната идея на тази дистрибуция, отново базирана на Hardened Gentoo, е да се използва tmpfs навсякъде, където е възможно - поради което е толкова интензивно памет. Зарежда се от DVD, но не е дистрибуция на живо в съвременния смисъл на думата - при зареждане зарежда цялата основна файлова система в паметта, което, разбира се, отнема значително време (около пет минути) и дори го криптира едновременно. По този начин, въпреки че ключът се съхранява физически в същата памет, той все още трябва да бъде намерен, а това изисква специално оборудване. Ако трябва да запазите данни, loop-aes се използва за криптирането им, тъй като при използването му е почти невъзможно да се разграничат криптираните данни от случаен шум (разбира се, не може да се пренебрегне, че същата NSA, според слуховете, има повече възможности за криптоанализ). Ядрото в Tin Hat е напълно монолитно, което значително намалява възможността за въвеждане на зловреден код в нулевия пръстен.

Whonix

Разработчик: whonix.org Уеб: Лиценз: GNU GPL Системни изисквания: компютър с инсталиран VirtualBox, 2 GB RAM, 10 GB дисково пространство Русификация на интерфейса: не, но можете да инсталирате съответните пакети Сигурност 9/10 Функционалност 8/10 Лекота ползване 7/10Разликата между Whonix и други анонимни дистрибуции е, че е разделена на две части: Whonix-Gateway и Whonix-Workstation. Първият ви позволява да анонимизирате целия трафик, отиващ към или от втория. По този начин се избягват много течове, като изтичане на реално IP през Skype/Thunderbird/Flash приложения, по простата причина, че реалното IP не е достъпно за тях. Windows torification също се поддържа - както, всъщност, всяка друга операционна система; въпреки това, за по-голяма анонимност, се препоръчва да използвате Whonix-Workstation. И двете части са базирани на Debian, така че не би трябвало да има проблеми с настройката. KDE се използва като работен плот.

JonDo Live-CD/DVD

Разработчик: JonDos GmbH Уеб: bit.ly/UpSh9Y Лиценз: GNU GPL Системни изисквания: компютър с DVD/USB, 1 GB RAM Интерфейс Русификация: няма Сигурност 9/10 Функционалност 8/10 Лесна употреба 7/10Тази дистрибуция на живо, базирана на Debian и Xfce, съдържа две интересни функции:

- Анонимизатор JonDonym, който действа подобно на Tor. Платен е премиум акаунт, няма толкова много изходни възли. Единственото предимство на платените акаунти в сравнение с Tor е посочената скорост.

- MixMaster е софтуер, който ви позволява да изпращате имейли анонимно. Накратко, принципът на неговото действие е следният: писмото се изпраща до крайния адресат не директно, а чрез ремейлър; възможна е и тяхната каскада.

Live DVD има LibreOffice, Gimp и др.

LiPoSe (LPS)

Разработчик: US DoD Web: www.spi.dod.mil/lipose.htm Лиценз: затворен Системни изисквания: компютър с USB/DVD, 1 GB RAM Интерфейс Русификация: няма Сигурност 7/10 Функционалност 8/10 Лесна употреба 8/10Тази дистрибуция не се вписва съвсем в прегледа - тя е разработена от Министерството на отбраната на САЩ за неговите нужди. Въпреки това представлява известен интерес. Целта на разработването му е създаване на безопасна среда за комуникация. Има три версии на тази дистрибуция:

- LPS-Public включва Firefox с Flash player, Java и поддръжка на смарт карти (CAC и PIY) за американски служители за достъп до чувствителни правителствени сайтове от дома или по време на ваканция;

- LPS-Public Deluxe включва освен изброения софтуер LibreOffice и Adobe Reader за работа с документи, съдържащи електронен подпис;

- LPS-Remote Access е предназначен предимно за вътрешна употреба. Очевидно включва VPN клиент. За разлика от първите две, той не е достъпен за безплатно изтегляне.

Бих искал още веднъж да подчертая, че тези дистрибуции не са предназначени за анонимно сърфиране. По-скоро те са предназначени за сигурно онлайн банкиране.

FreedomBox

Разработчик: FreedomBox Foundation Уеб:freedomboxfoundation.org Лиценз: GNU GPL Системни изисквания: Plug-компютър (например Raspberry Pi) Русификация на интерфейса: няма Сигурност 8/10 Функционалност 6/10 Лесна употреба 5/10Това е доста обещаващо развитие. Нейната идея е да създаде мини сървър, който лесно да носите в джоба си. Този мини-сървър ще има инсталиран софтуер, който позволява, например, да се създаде мрежова мрежа, свързваща няколко такива устройства. Според разработчиците това трябва да позволи създаването на „безплатен облак“. Въпреки това, FreedomBox е насочен и към заобикаляне на цензурата в онези страни, където съществува или скоро ще се появи. Не всичко обаче е толкова розово. Проектът изглежда тихо спира поради липса на разработчици и малко финансиране...

Ще започна разказа си с един анекдот. Имало едно време Мечо Пух (VP) и Прасчо (P) решили да интервюират Bigfoot. Ходихме и търсихме, но така и не го намерихме. Стигнахме до планините на Сибир. Там VP казва:

„Прасчо, да се разделим, иначе ние с теб никога няма да го намерим!“

Така и направиха. VP търси и търси, няма никой. Реших да намеря Прасчо. Вървял, лутал се и изведнъж видял Прасчо да лежи мъртъв с разкъсана уста, а до него да лежи диктофон. VP включи рекордера и чува:

-Другарю Голямата стъпка, може ли да ви интервюирам?

-Вземи го!

-Но...

-Вземи го!

-Но това не е интервю!

-Вземи го!

-А-а-а!

...

Затова реших да интервюирам, не Bigfoot, разбира се;),

и от хакери, хора, които са доста трудни за намиране и които могат да разкажат много интересни неща. Зададох на всички едни и същи въпроси (наистина исках да разбера как тези невидими неща се различават едно от друго;), не всички от които са свързани с компютрите. Няма да навлизам в подробности как намерих истински хакери (ще го оставя като професионална тайна), само ще кажа, че някои от тях са доста известни в тесни кръгове, други

бяха препоръчани от знаещи хора, други трябваше да търсите сами.

Интервю №1 (Sidex)

1) Имате ли нужда от слава?

Не се интересувам от "масова" слава. Такава, че обикновените хора говорят за мен и пишат в списания, които са далеч от компютърната сигурност и компютрите като цяло. Например, не ми харесва популярността на прословутия Митник, Левин или най-новата „звезда“ - Mafia Boy. По-скоро човек се интересува от „тясна“ слава сред най-компетентните и авторитетни хора. Както се казва, „по-малкото е повече“.

2) Как да станете хакер?

Никой не пита: как се става крояч на юргани? Тогава защо въпросът е свързан със "специалност"

- хакер? Това не е нищо повече от мит за хранене на тийнейджъри: ще станеш хакер, ние ще те научим да бъдеш хакер, трябва да станеш хакер, американското „Как да станеш хакер“. Исках младите хора, които задават повдигнатия въпрос, да го променят на: как да стана специалист по компютърна сигурност? Тук бих ви посъветвал да получите възможно най-много фундаментални познания като: работа с различни операционни системи, различно програмиране, чужди езици(комуникации:), комуникационни протоколи, хардуерни устройства и др. И след като получите това, от което се нуждаете в необходимия обем, обърнете се към по-специфични източници на информация: новинарски емисии/уебсайтове, писма за сигурност, контакти с знаещи хора в областта на интересите, същите книги и, разбира се, текущи периодични издания, като същото списание Hacker.

3) Коя е любимата ви книга?

Ъруин Шоу "Богат, беден човек", "Хляб във водите"; Уилям Гибсън

„Записване на Chrome“.

4) Коя е любимата ви музика?

Електронна "фундаментална" музика: Kraftwerk, Future sound of London, The Orb, Orbital. И съвременни експерименти: Dust brothers, Chemical brothers (ранни и най-нови творби), Primal scream, Apollo 440, Paul Oakenfold, лесно слушане от Cafe del

март

5) Кой е любимият ти филм?

Бях много трогнат от филма "Боен клуб". Но неговата масовост и плиткост на идеите не ни позволяват да го наречем фаворит. Като цяло ми е трудно да назова любимия си филм, защото... Би било логично да напишем западен филм тук. Не бих се поколебал да го нарека - „Хрусталев, колата“ от суперрежисьора Герман, който, за съжаление, само от време на време ни радва с творбите си. От напълно безбюджетен филм – „Желязната пета на олигархията” на „нежния” Баширов.

Е, първо, няма нужда да бъркате хакер и кракер.... Счупих различни програми, но не помня „лостовете“ - няма интерес към тях. По-интересно е да създаваш, отколкото да разбиваш.

9) Имаш ли приятелка?

Забавен въпрос, разбира се - руснаци ;-). Въпреки че не е въпрос на националност...

Linux, Solaris, WinNT

За различни задачи - различни ОС, няма и не може да има еднозначен отговор.

компютър?

От 12 до 24.

15) Какво мислите за Гейтс?

Човек, натрупал състояние от човешкия мързел и глупост. Пристигането на Гейтс беше неизбежно; ако той не беше там, щеше да има някой друг.

Интервю № 4 (TEN)

1) Имате ли нужда от слава?

2) Как да станете хакер?

3) Коя е любимата ви книга?

„Как да програмираме на C++“

4) Коя е любимата ви музика?

5) Кой е любимият ти филм?

"Иван Василиевич сменя професията си"

7) Най-запомнящият се хак.

Хакването, когато те хванат е най-запомнящият се хак :).

8) Кой смятате за най-забележителния хакер?

Кевин Митник.

9) Имаш ли приятелка?

10) Каква националност са най-добрите хакери?

Руснаците разбира се.

11) Какви операционни системи има на вашия компютър?

Работна станция WinNT 4.0 и FreeBSD.

12) Коя операционна система смятате за най-добра?

13) Колко часа на ден прекарвате

компютър?

Не по-малко от 7.

14) На какви езици програмирате?

15) Какво мислите за Гейтс?

Хехе! Какво мисля за Гейтс? Той е козел!

Интервю #5 (Blackhole)

1) Имате ли нужда от слава?

Не, изобщо не е необходимо.

2) Как да станете хакер?

Обичам програмирането и майсторски познавам корените му - Асемблер.

3) Коя е любимата ви книга?

"Война и мир" от Толстой.

4) Коя е любимата ви музика?

Йохан Себастиан Бах. Сега например се играят великолепните „Френски сюити”.

5) Кой е любимият ти филм?

Изброяването ще отнеме твърде много време. Гледам си настроението.

7) Най-запомнящият се хак.

Това е забранено от руското законодателство 😉

8) Кой смятате за най-забележителния хакер?

Кевин Митник и Робърт Морис.

9) Имаш ли приятелка?

Разбира се, че има.

10) Каква националност са най-добрите хакери?

Нямам такава статистика. Мисля, че всеки може да постигне успех.

11) Какви операционни системи има на вашия компютър?

MS DOS и Windows NT.

12) Коя операционна система смятате за най-добра?

13) Колко часа на ден прекарвате

компютър?

14) На какви езици програмирате?

Сглобяване, C++ и Java.

15) Какво мислите за Гейтс?

Много добре. Но не харесвам неговите (Microsoft) езици за програмиране. И това, което направи с Java, също не му прави никаква чест.

Благодаря ти.

Интервю № 6 (ВирВит)

1) Имате ли нужда от слава?

Зависи от сферата на живота.

2) Как да станете хакер?

Учи и пак учи... И също така практикувай...

3) Коя е любимата ви книга?

Архитектура на UNIX OS.

4) Коя е любимата ви музика?

Рок енд рол, рок, фънк

5) Кой е любимият ти филм?

8) Кой смятате за най-забележителния хакер?

Не се интересувам от известни личности, но Митник...

9) Имаш ли приятелка?

10) Каква националност са най-добрите хакери?

11) Какви операционни системи има на вашия компютър?

Win98, Linux Black Cat 6.02

12) Коя операционна система смятате за най-добра?

13) Колко часа на ден прекарвате

компютър?

14) На какви езици програмирате?

C, C++, Asm, FoxPro.

15) Какво мислите за Гейтс?

Нищо. Той беше на точното място в точното време.

Интервю № 7 (Myztic)

1) Имате ли нужда от слава?

Сред другите хакери няма да навреди.

2) Как да станете хакер?

Трябва да имате голямо търпение и желание, за да научите това.

3) Коя е любимата ви книга?

„Атака в Интернет“.

4) Коя е любимата ви музика?

Хардкор техно.

5) Кой е любимият ти филм?

7) Най-запомнящият се хак.

8) Кой смятате за най-забележителния хакер?

9) Имаш ли приятелка?

10) Каква националност са най-добрите хакери?

Руснаците разбира се.

11) Какви операционни системи има на вашия компютър?

Linux RH7.0 и Win98

12) Коя операционна система смятате за най-добра?

Трудно е да се каже, че Unix-подобните операционни системи като цяло са добри.

13) Колко часа на ден прекарвате

компютър?

14) На какви езици програмирате?

15) Какво мислите за Гейтс?

Умен човек, мислил е да продава софтуер, но като цяло е алчен.

Това са пайовете 😉 Жалко, че не блестят от искреност (можете да видите как отговарят на въпроса за най-запомнящите се

хакване), но за да получите отговори на подобни въпроси, трябва да сте един от тях. Но те не си задават такива въпроси...

Съвсем наскоро трябваше да инсталирам чиста система на моя компютър, за да тествам работата на някои драйвери. Честно казано, започнах с търсене на начин да разположа готова система на флашка и да стартирам от нея. Ще ви кажа, че това е друга задача. Въпреки това, в процеса успях да натрупам голям опит по този въпрос, който с удоволствие споделям с вас. Освен това в арсенала на хакера трябва да има флаш устройство с много зареждане с всички необходими инструменти.

Мултистартиращото устройство помага за проверка на хардуера, подготовка на компютрите за инсталиране на операционната система, архивиране на данни и премахване на злонамерен софтуер. А също и да разбивате пароли и да се ровите в системата до насита.

Когато BIOS въведе опцията за зареждане от USB устройства, животът на хакерите се промени завинаги. Оттогава с помощта на едно малко устройство можете да правите всичко на всеки компютър, без да отваряте кутията му и без да привличате внимание. Можете да получите пълен контрол върху системата само като излезете извън нейните граници.

Днес почти всяка операционна система може да стартира от флашка. Много операционни системи обикновено създават слой от хардуерни абстракции HAL директно по време на инсталация или тестова инсталация на RAM устройство. Започвайки с Windows XP, е налична удобна среда за предварително инсталиране - WinPE. Сега той достигна версия 5.1 и е базиран на Windows Kits 8.1 Update. След някои модификации WinPE ви позволява да правите почти всичко, което можете да правите инсталиран Windows. Например, инсталирайте драйвери не само по време на процеса на зареждане, но и след него.

Привържениците на „старата школа“ със сигурност ще оценят FreeDOS. Тя е доста всеядна - всяка x86 платформа ще й пасне. Дори браузър и медиен плейър са налични в тази операционна система. Съвременните Linux дистрибуции лесно работят в режим на живо, а някои дори имат функция за запазване на промените след рестартиране - USB persistence. Много програми за възстановяване на данни и антивирусна защитаТе сами създават изображения на дискове за зареждане, които могат да бъдат поставени на флаш устройство. Накратко, изборът на компоненти за мултибутинг е много голям.

Като заредите в режим WinPE, можете да използвате подходящите помощни програми за промяна на пароли в инсталираната операционна система Windows, системни файловеи настройките на системния регистър, които са блокирани дори за администратора. Системи с криптиране от край до крайи допълнителна защита не може да се преодолее лесно, но обикновен домашен или офис компютър е лесно. Индивидуалните програми ви позволяват да получите пълен контрол върху хардуера, което също е невъзможно при нормални условия поради ограничения на ниво права, драйвери и услуги. Целият този комплект

Инструментите често се записват на различни носители, защото имат различни изисквания и са в конфликт помежду си, но има начини да комбинирате много от тях в универсален сбор. Това ще направим.

Ще ни трябва:

флаш устройство с капацитет от 8 GB или повече;

GRUB буутлоудър;

набор от изображения с желаните програми и операционни системи;

помощна програма WinContig;

Програма WinSetupFromUSB (по избор).

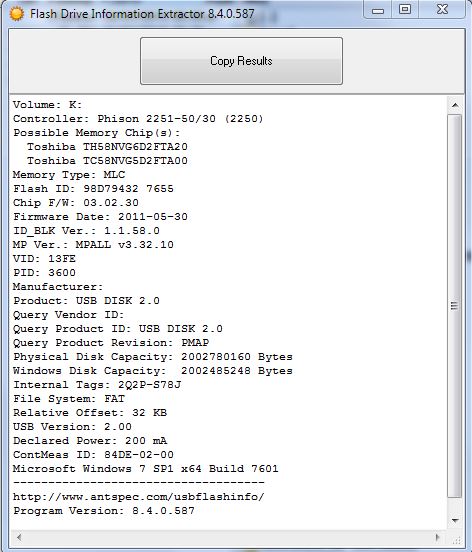

КАК ДА ИЗБЕРЕМ ФЛАШКА ОТ НАЛИЧНИТЕ

Можете да разберете със сигурност какво има вътре в конкретно флаш устройство само след покупка. Базата данни iFlash и помощните програми за идентификация чрез VID/PID ви помагат да избегнете отварянето на кутията. Сред много аналози безплатната помощна програма Flash Drive Information Extractor, произведена от ANTSpec Software, е единствената, която работи правилно с USB 3.0 и нови контролери.

Всяко презаписване намалява ресурса на паметта, така че е по-добре да не използвате модели с TLC чипове. Съвременните NAND MLC чипове са разделени на два класа ресурси: 3K (до 3000 цикъла на презапис) и 5K (до 5000 цикъла на презапис). Последните се инсталират в скъпи SSD дискове и е малко вероятно да се намери такъв чип във флашка. SLC памет с ресурс до сто хиляди цикъла вече е налична само за корпоративни SSD дискове и буфери за хибридни устройства. Флашки с такава памет спряха да се правят преди много години.

Прозорецът на Flash Drive Information Extractor показва вида на чиповете памет, техния приблизителен производител и максималния ток. От него можете да прецените консумацията на енергия и следователно да предвидите степента на нагряване на флаш устройството и способността му да работи дълго време в проблемни условия. В зората на производството на USB-Flash те бяха оборудвани с висококачествен термичен интерфейс, верига за стабилизиране на мощността, защита срещу смущения и дори обръщане на полярността. Модерните модели, като правило, са напълно беззащитни. Сега флашките не са висока технология, а консумативи.

GRUB - GRAND UNIFED BOOTLOADER

GRUB зареждащото устройство далеч не е единственото, но е много удобна опция за създаване на мулти-зареждане. Той е универсален, поддържа както стари, така и всички съвременни технологии за товарене. В допълнение, командният синтаксис за други зареждащи програми (по-специално Syslinux) лесно се пренаписва в редовете на менюто на GRUB.

Изключително лесно е днес да превърнете флаш устройство в мултистартиращо устройство - ръчните операции са сведени до минимум, има много готови помощни програми, доказани техники и поддръжката за нови отдавна е внедрена файлови системи. Ако няма нужда да работите с чиста DOS среда и стари програми директно в секцията с флаш устройство, тогава можете безопасно да го форматирате в NTFS.

За Инсталиране на Windows 8, 8.1, 10 и някои други операции, това обикновено е предпоставка. Първоначално всички флашки се продават с FAT32 дял. Самият инсталатор на GRUB може да създаде NTFS дял - основното е да не правите грешка при избора на диск. Първо трябва да изчистите флаш устройството, като копирате всички данни на друг носител. Сега всичко, което остава, е да го изберете от списъка в прозореца на Grub4DOS USB Installer и да щракнете върху „Инсталиране“. След няколко секунди всички операции ще бъдат завършени, което ще бъде потвърдено от файла menu.lst в корена на флашката. Това е само пример за меню, което скоро ще редактираме.

СЪЗДАВАМЕ КОМПЛЕКТ

Преди да започнете работа, съветвам ви да инсталирате GRUB на USB флаш устройство с едно щракване, да прочетете цялата статия и да изтеглите всичко необходимо предварително, като използвате връзките, посочени в текста. Всеки от тях

беше тестван, както и процедурата за многозареждане. Нека започнем с нещо просто: изтеглете програмата за диагностика на RAM MemTest86 Free (за подробности вижте статията ""). Препоръчително е да го поставите в горната част на списъка на бъдещото меню, тъй като първият елемент се избира автоматично след няколко секунди. Ако пропуснете момент, можете просто да натиснете Esc, избягвайки дългото чакане за зареждане на нещо по-тежко. За модерни компютрис DDR4 ще ви трябва версия 6.1.0 или по-нова. Той също така включва версия 4.3.7, която ще се зарежда автоматично, когато бъдат открити стари типове памет.

заглавие MemTest86 v.6.1.0 карта /img/MemTest86-610.iso (0xFF) карта --mem /img/MemTest86-610.iso (0xFF) карта --hook chainloader (0xFF)

заглавие MemTest86 v. 6.1.0 map/img/MemTest86 - 610.iso (0xFF) карта --mem/img/MemTest86 - 610.iso (0xFF) карта -- кука верижно зареждане (0xFF) |

заглавие MemTest86+ v.5.01 карта /img/MemTest86p-501.iso (0xFF) карта --mem /img/MemTest86p-501.iso (0xFF) карта --hook chainloader (0xFF)

заглавие MemTest86 + v. 5.01 map/img/MemTest86p - 501.iso (0xFF) карта --mem/img/MemTest86p - 501.iso (0xFF) карта -- кука верижно зареждане (0xFF) |

Само името и връзката към изображението се променят, но не всички ISO могат да бъдат изтеглени с помощта на такъв прост метод. Но в допълнение към ISO, можете да поставите изображения във формат IMA на флаш устройство. В името на експеримента, нека добавим набор от помощни програми от Active@, сред които има програма за нулиране на паролата на всеки сметкаи отключване на акаунти в Windows. В среда WinPE работи с Windows от версия 2000 до 8.1 включително, както и Windows сървър(2000–2012 г.). DOS версията е много по-стара и официално поддържа само нулиране на парола в XP, въпреки че SAM файлове понякога се намират в по-нови Windows версии. Помощната програма все още се изтегля като ISO изображение, но вътре в нея има файл floppy_2.88.00.ima, който може да бъде извлечен, преименуван и изтеглен директно, за да спести място. Методът тук е различен - FDD емулация.

заглавие Active@ toolkit с Password Changer find --set-root /IMG/active.ima map --mem /IMG/active.ima (fd0) map --hook chainloader (fd0)+1 rootnoverify (fd0)

заглавие Active @ инструментариум с Password Changer намиране -- задаване на корен / IMG / активен . има карта -- mem / IMG / активен . има(fd0) карта -- кука верижно зареждане (fd0) + 1 rootnoverify (fd0) |

Набор от помощни програми Active@ за DOS работи с NTFS

Набор от помощни програми Active@ за DOS работи с NTFS

Можете да продължите да изпитвате носталгия по-късно в средата на FreeDOS, но сега ще преминем към по-подходящи неща. Ние интегрираме набор от инструменти за диагностика и възстановяване в multiboot - . Абонатите на Software Assurance могат да създадат такъв с помощта на Microsoft Desktop Optimization Pack, докато други могат да попитат приятел администратор или да го намерят в Интернет. След като получите изображението, просто го отворете и копирайте ERDC директорията в корена на флаш устройството. Нека добавим следните редове към менюто:

заглавие MS DaRT map --unmap=0:0xff map --unhook root (hd0,0) chainloader /ERDC/bootmgr

заглавие MS DaRT map -- unmap = 0 : 0xff карта -- откачете корен (hd0, 0) верижно зареждане/ERDC/bootmgr |

Стартиране на MicrosoftСтрела

Стартиране на MicrosoftСтрела

Алтернативен вариант е да не разопаковате нищо, а да изтеглите версии на дискове за възстановяване за x86 и x64 системи директно от изображенията, създадени на вашия компютър:

title Win 7 x86 Recovery find --set-root /img/W7-x86-Repair.iso map /img/W7-x86-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32) title Win 7 x64 Recovery find --set-root /img/W7-x64-Repair.iso map /img/W7-x64-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32)

заглавие Win 7 x86 Recovery намери -- set - root / img / W7 - x86 - Repair . ISO map / img / W7 - x86 - Ремонт . iso (hd32) карта -- кука корен (hd32) верижен товарач (hd32) заглавие Win 7 x64 Recovery намери -- set - root / img / W7 - x64 - Repair . ISO map / img / W7 - x64 - Ремонт . iso (hd32) карта -- кука корен (hd32) верижен товарач (hd32) |

Методът на разопаковане е по-надежден и по-малко взискателен към количеството RAM. Вторият метод е по-удобен и по-бърз за интеграция.

Инсталирането на Windows от USB устройства има свои собствени характеристики. За Windows 7 просто копирайте всички файлове от изображението на флаш устройство (например с помощта на UltraISO) и напишете проста команда в менюто GRUB:

заглавие Windows 7 Setup root (hd0,0) chainloader /bootmgr boot

заглавие Настройка на Windows 7 корен (hd0, 0) верижно зареждане/bootmgr обувка |

Ръчното интегриране на няколко инсталационни дистрибуции на Windows на едно флаш устройство е тема за отделна статия, както е създаване стъпка по стъпкакомпилации, базирани на WinPE. Тук ще вземем за пример готови и ще се спрем на режим Live USB.

В следващата стъпка ще добавим най-универсалния инструмент - сборка, базирана на WinPE. Alkid Live CD е подходящ за по-стари компютри, а Xemom1 е подходящ за нови. Разбира се, можете да вземете и други - механизмът за зареждане е стандартен. Основното е да се избягват конфликти на ниво общи имена на директории и различни версиифайлове. Например, директорията BOOT се намира в много сборки и EFI е необходим за инсталиране най-новите версии Windows.

Интегрирането на Alkid Live CD става в три прости стъпки. Първо разопаковайте файловете bootfont.bin и A386ntdetect.com, както и директорията PLOP от изображението в корена на флашката. След това копираме цялата директория A386 и PROGRAMS на флаш устройството, след което преименуваме A386 на miniNT. Добавете следните редове към менюто:

заглавие Alkid Live USB Full find --set-root /MININT/setupldr.bin chainloader /MININT/setupldr.bin

заглавие Alkid Live USB Full намиране -- задаване на корен / MININT / setupldr . кошче chainloader/MININT/setupldr. кошче |

Добавянето на модули, базирани на най-новите версии на WinPE, става по подобен начин. Те винаги имат директория с WIM изображения, които трябва да се копират изцяло в корена на флашката. Той също така ще съдържа буутлоудъра BOOTMGR. Ще го извикаме през менюто.

заглавие Win PE 5.0 (Xemom1, разопакован) find --set-root /W81X/bootmgr chainloader /W81X/bootmgr

заглавие Win PE 5.0 (Xemom1, разопаковано) намиране -- задаване - root/W81X/bootmgr chainloader/W81X/bootmgr |

РАЗБИРАЧ НА ПАРОЛИ И KALI LINUX

Самият локално инсталиран GRUB има руткит функция. Той винаги се зарежда преди операционната система, изпълнява даден набор от команди и след това извиква стандартния OS loader или този, който сте посочили за него.

Възстановяването на вашата парола е бърз, но груб метод. Ако трябва да скриете следи от проникване, ще трябва да работите усилено върху селекцията. За да направите това, във всеки случай ще ви трябват файловете SAM и SYSTEM, които могат лесно да бъдат копирани при зареждане от флаш устройство с всяка операционна система, която разбира NTFS. Помощните програми на Elcomsoft, добавени към изграждането на WinPE, ще помогнат за справяне със защитата на BitLocker и други недоразумения.

Записвайки две версии на WinPE на флашка, насочени към стари (x86, BIOS, MBR) и нови (x86-64, UEFI, GPT) компютри, ще получите универсална среда за стартиране на хакерски софтуер. Можете да редактирате без ограниченията на инсталираната система hosts файл, заменете драйвери и библиотеки, а в редактора на системния регистър - премахнете командите за стартиране на хитри троянски коне или

добавете вашите.

Без значение колко удобен е WinPE, хакерът все още има много проблеми, които могат да бъдат решени само в Linux. От втората версия Kali Linux има удобен инструмент за създаване на персонализирани ISO изображения- с всякакви пакети, Xs и свързващи скриптове по време на процеса на асемблиране. Както и преди, те могат да се стартират от флашка в режим на живо или постоянство. Документацията описва как да запишете Kali на отделна флашка и ние ще я добавим към multiboot.

заглавие Kali 2.0 Lite набор ISO=/img/kali-linux-light-2.0-i386.iso partnew (hd0,3) 0x00 %ISO% карта %ISO% (0xff) || map --mem %ISO% (0xff) map --mem --heads=0 --sectors-per-track=0 %ISO% (0xff) map --hook root (0xff) || rootnoverify (0xff) верижно зареждане (0xff)

заглавие Kali 2.0 Lite задайте ISO=/img/kali-linux-light-2.0-i386. ISO partnew (hd0, 3) 0x00 % ISO % карта % ISO % (0xff ) || карта -- mem % ISO % (0xff) карта -- mem -- глави = 0 -- сектори - на песен = 0 % ISO % (0xff ) карта -- кука корен (0xff) || rootnoverify(0xff) верижно зареждане (0xff) |

АНТИВИРУС

Разработчиците на антивирусни програми често предлагат безплатни изображения на своите стартиращи дискове. Те са необходими преди всичко, за да се отървете от зловреден софтуер, който вече е заразил инсталираната операционна система. Преди това такива изображения можеха просто да се изтеглят и добавят към флаш устройство, като се извикат с командата карта, сега структурата на дисковете за зареждане е станала много по-сложна. За да гарантирате тяхната работа, трябва да създадете временни файлови маркировки, да прочетете идентификатори на томове и да извършите куп проверки. В допълнение, дисковата подсистема на компютъра

може да бъде сложно и на следващия етап антивирусното зареждане ще бъде загубено при преместване на дялове.

Записването на изображение с антивирусна програма на чисто флаш устройство обикновено се извършва просто - отделна програма от уебсайта на разработчика или някаква универсална помощна програма, например UNetbootin. В същото време ръчното добавяне на антивирус към multiboot изисква добро познаване на GRUB, общи умения за програмиране и серия от тестове. Затова ще използваме помощната програма WinSetupFromUSB, която извършва повечето от рутинните операции автоматично.

Тук трябва да решите: ще го използвате само или искате да направите персонализирано флаш устройство ръчно. По-долу предоставям редове за ръчно интегриране, но ако сте твърде мързеливи, за да го разберете, просто добавете изображения последователно чрез помощната програма. Редът няма значение.

Стартиране на Kaspersky Rescue Disk от NTFS дял на мултибоут флаш устройство

Стартиране на Kaspersky Rescue Disk от NTFS дял на мултибоут флаш устройство Например, нека вземем изображението на Kaspersky Rescue Disk. Когато интегрирате изображение, то може да бъде поставено заедно с други (за нас това е директорията img). Добавете следните редове към menu.lst:

заглавие KAV Rescue Disk set /a dev=*0x8280&0xff root (%dev%,0) set ISO=/img/kav_rescue_10.iso map %ISO% (0xff) || map --heads=0 --sectors-per-track=0 %ISO% (0xff) set /a dev=*0x82a0&0xff debug 1 parttype (%dev%,3) | set check= debug off set check=%check:~-5.4% if “%check%”==”0x00” partnew (%dev%,3) 0 0 0 && partnew (%dev%,3) 0x00 % ISO% ако не е “%check%”==”0x00” ехо Грешка! map --rehook root (0xff) chainloader (0xff)

Любимите операционни системи на хакерите - Операционни системи за етично хакерство

Търсите от доста време най-добрата операционна система за етично хакване и тестване за проникване? Тогава спрете веднага! В тази статия сме предоставили списък с най-широко използваните операционни системи за етично хакерство.

Ако наистина се интересувате от етично хакерство или искате да знаете как работят някои инструменти за киберсигурност, тогава определено трябва да проверите следното усъвършенствани операционни системи за хакерски дейности, някои от Те се използват от хакери и специалисти по сигурносттаза намиране на грешки, неизправности и уязвимости в компютърни системи и мрежи.

Почти всички най-добри операционни системи за етично хакване

Скрит от гостите

Съответно, Linux винаги ще остане любимата система на хакерите - въпреки че всяка операционна система, ориентирана към сигурността, винаги ще бъде най-добрият приятел на хакера.

Хакерът е човек, който открива и използва уязвимости в компютърна система или мрежа. Мотивацията за хакера може да бъде различни неща, като: реализиране на печалба, изразяване на протест, предизвикателство, получаване на удоволствие или оценка на открити уязвимости, за да помогне за отстраняването им. Самото хакване е форма на изкуство и сега най-накрая можете да започнете вашето вълнуващо пътешествие в прекрасния свят на хакването с помощта на следните хакерски операционни системи.

Най-добрите операционни системи за етично хакерство:

И така, ние ви представяме 22-те най-добри дистрибуции за етично хакерство, тестове за проникване и други видове задачи за киберсигурност.

1. Kali Linux

Скрит от гостите

Поддържана и финансирана от Offensive Security Ltd., тази операционна система оглавява нашия списък. Kali Linux е доста добре позната операционна система, която се използва от етичните хакери и специалистите по сигурността. Kali е базирана на Debian Linux дистрибуция, предназначена за цифрова криминалистика и тестове за проникване. Kali е разработен от служителите на Offensive Security Мати Ахарони и Девън Кърнс чрез преработване и модифициране на BackTrack, тяхната предишна Linux дистрибуция за криминалистика, базирана на Ubuntu.

В допълнение към подкрепата персонални компютри Kali Linux също има специален проект за съвместимост и пренасяне към определени устройства с Android, наречен

Скрит от гостите

Това е първата платформа за тестване на проникване на Android с отворен код за устройства Nexus, създадена съвместно от членовете на общността на Kali „BinkyBear“ и Offensive Security. Тази операционна система поддържа Wireless 802.11, с едно натискане на бутон ще инсталирате MANA Evil Access Point, както и HID клавиатура (позволява ви да стартирате клавиатурни атаки срещу компютри), заедно с BadUSB MITM атаки.

Ако говорим за инструменти за сигурност, тогава тази операционна система е оборудвана с повече от 600++ различни инструменти за тестване на проникване, като: Aircrack-ng, Metasploit, THC Hydra и др. BackTrack (предшественик на Kali) имаше специален режим, наречен forensic. Този режим е наличен и в Kali, което го прави добре адаптиран за криминалистична работа.

Скрит от гостите

2.Задна кутия

BackBox е дистрибуция на Linux за етично хакерство, базирана на Ubuntu. Тази ОС предоставя набор от инструменти, необходими за оценка на сигурността, мрежов и системен анализ и тест за проникване, както и пълен набор от други инструменти за етично хакване и тестване на сигурността.

BackBox включва някои от най-използваните инструменти за анализ и сигурност на Linux. Основната им цел е да подпомагат специалистите по киберсигурност. Те включват оценка на уязвимостта, компютърен съдебномедицински анализ и експлоатация. Едно от най-големите предимства на тази дистрибуция е ядрото на хранилището, което непрекъснато актуализира всички налични инструменти за етично хакване до най-новите стабилни версии. Всичко по-горе прави Backbox една от най-любимите Linux дистрибуции сред хакерите.

Скрит от гостите

3. Parrot Security OS

Parrot Security OS (или ParrotSec) е дистрибуция на GNU/LINUX, базирана на Debian. Тази етична хакерска дистрибуция е създадена, за да осигури тестове за проникване, оценка на уязвимостта и смекчаване, компютърна криминалистика и анонимно сърфиране. Разработен е от екипа на Frozenbox.

Parrot е перфектната Linux дистрибуция за етично хакерство. За разлика от други подобни операционни системи, Parrot OS е сравнително лека Linux дистрибуция и може да работи на машини с 265MB RAM, също така е подходяща както за 32bit (i386), така и за 64bit (amd64). Някои специални издания работят на 32-битови машини (486).

4. Операционна система за хакване на живо

Live Hacking OS е дистрибуция на Linux, която предоставя инструменти и помощни програми за етично хакване, тестове за проникване и допълнителна проверка като противодействие. Той включва вграден графичен потребителски интерфейс на GNOME. Има и втора версия на тази дистрибуция, която има само команден ред и съответно има много малки хардуерни изисквания.

Скрит от гостите

5. DEFT LinuxСъкращението DEFT означава Digital Evidence and Forensic Toolkit. DEFT е Linux дистрибуция с отворен код, базирана на софтуера DART (Digital Advanced Response Toolkit) и базирана на операционната система Ubuntu. Тази дистрибуция е разработена основно, за да предложи една от най-добрите платформи за компютърна криминалистика с отворен код, която може да се използва от физически лица, ИТ одитори, следователи, военни и полиция.

Скрит от гостите

6. Рамка за уеб тестване SamuraiSamurai Web Testing Framework е жива Linux среда, която е предварително конфигурирана да действа като уеб базирана рамка за тестване на проникване. Live CD също така съдържа най-добрите безплатни инструменти с отворен код, чиято основна цел е да тестват и атакуват уебсайтове. Развиване дадена среда, ние разчитахме на нашия личен опит в областта на сигурността, за да изберем най-добрите инструменти. Включихме инструменти, които се използват във всичките четири етапа на тестване за уеб проникване.

Скрит от гостите

7. Инструментариум за мрежова сигурност

Наборът от инструменти за мрежова сигурност (NST) е базиран на Linux Live CD за изтегляне, който предоставя инструменти за компютърна сигурност, както и мрежови инструменти с отворен код, които извършват стандартна диагностика на сигурността, мрежова диагностика и наблюдение за различни задачи. Тази дистрибуция може да се използва като инструмент за анализиране на надеждността, проверка и наблюдение на мрежовата сигурност на онези сървъри, които хостват виртуални машини. Повечето от инструментите, използвани от дистрибуцията, са описани подробно в статията „Топ 125 инструменти за сигурност“, публикувана в „Топ 125 инструменти за сигурност“. NST има възможности за управление на пакети, подобни на Fedora, и поддържа собствено хранилище на допълнителни пакети.

Скрит от гостите

8. Bugtraq-IIBugtraq-II е дистрибуция на GNU/Linux, чиято основна задача е да провежда дигитални криминалистични процедури, тестове за проникване, GSM криминалистични процедури и да идентифицира лаборатории за производство на зловреден софтуер софтуер. Bugtraq-II се предлага на 11 езика с предварително инсталирани и конфигурирани над 500 инструмента за етична хакерска сигурност. Техните функции може да варират в зависимост от средата на вашия работен плот. Минималните изисквания са базирани на XFCE и KDE, тази етична хакерска операционна система изисква 1GHz x86 процесор, 512 MB RAM и 15 GB свободно място на твърдия диск за инсталиране.

Скрит от гостите

9. NodeZero

NodeZero е етична хакерска операционна система с отворен код, базирана на Ubuntu и предназначена за операции по тестване на проникване. Дистрибуцията е достъпна за изтегляне като живо DVD ISO изображение, което работи добре на компютри, които поддържат както 32-битова (x86), така и 64-битова (x86_64) архитектури. В допълнение към възможността да стартирате жива система, менюто за зареждане съдържа различни разширени опции, като например възможност за стартиране на диагностичен тест на системната памет, зареждане от локално устройство, директно стартиране на инсталатора и зареждане на системата в безопасно графичен режим, текстов режим или в режим на отстраняване на грешки.

С NodeZero ще имате незабавен достъп до над 300 инструмента за тестване на проникване, както и набор от основни услуги, от които се нуждаете, за да проведете тест за проникване. Приложенията по подразбиране включват браузър Mozilla Firefox, мениджър на снимки F-Spot, музикален плейър Rhythmbox, видеоредактор PiTiVi, програма за изтегляне на торенти, многопротоколен месинджър на Empathy и офис пакет OpenOffice.org.

Скрит от гостите

10. PentooPentoo диск за стартиране и USB устройство ли е? предназначен за тестване за проникване и оценка на сигурността. Базиран на Gentoo Linux, Pentoo се предлага с 32-битов и 64-битов инсталируем live CD. Pentoo също вече е достъпен за стартиране инсталирана система Gentoo. Той включва вградени пакетирани wifi драйвери, софтуер за хакване на GPGPU и различни инструменти за тестване за проникване и оценка на сигурността. Ядрото на Pentoo включва подобрения на grsecurity и PAX, както и допълнителни корекции с двоични файлове, компилирани от подобрена верига от инструменти с най-новите версии на някои от наличните инструменти.

Скрит от гостите

11.BlackBuntu

BlackBuntu е дистрибуция за тестване на проникване, която е специално проектирана за студенти по сигурност и професионалисти в индустрията. информационна сигурност. BlackBuntu е тестова дистрибуция за тестване с работната среда на GNOME. В момента е базиран на Ubuntu 10.10 и работи чрез препратка към BackTrack.

Скрит от гостите

12. GnackTrackGnackTrack е отворен и безплатен проект, който комбинира инструменти за тестване на проникване и работната среда на Gnome. GnackTrack е на живо (Live CD) и идва с няколко инструмента, които са наистина полезни за провеждане на ефективно тестване за проникване. Има Metasploit, armitage, wa3f и други страхотни инструменти.

Скрит от гостите

13. Cyborg Hawk Linux

CYBORG HAWK LINUX е дистрибуция за тестване на проникване, базирана на Ubuntu, създадена от екипа на Ztrela Knowledge Solutions Pvt. ООД за етични хакери и за професионалисти по киберсигурност, известни също като pentesters. Разпределението за тестване за проникване Cyborg Hawk може да се използва за мрежова сигурност, оценки на сигурността и цифрова криминалистика. Той разполага с различни инструменти, които също са подходящи за мобилна сигурност и безжично тестване. Тази дистрибуция има над 700 инструмента, докато други подобни дистрибуции имат само малко над 300 инструмента. Той също така има инструменти и специално меню, посветено на мобилната сигурност и анализа на зловреден софтуер. Също така е доста лесно да сравните тази операционна система с други, за да я подобрявате постоянно и да отговаряте на съвременните изисквания.

Скрит от гостите

14. Knoppix STD

STD е базиран на Linux инструмент за сигурност. Всъщност STD е колекция от стотици, ако не и хиляди инструменти за сигурност с отворен код. Това е жива Linux дистрибуция и нейната единствена цел в живота е да ви предостави възможно най-много инструменти за сигурност.

STD е предназначен за използване както от начинаещи, така и от специалисти по сигурността, но не е подходящ за тези, които не са запознати с операционната система Linux.

Скрит от гостите

15.По-слаб от

Weakerthan е дистрибуция за тестване на проникване, базирана на Debian Squeeze. Той използва Fluxbox като своя десктоп среда. Тази етична хакерска операционна система е идеална за хакване през WiFi, защото... съдържа огромен брой безжични инструменти. Тази дистрибуция също има отличен сайт за поддръжка и съответен екип. Инструментите включват: Wifi атаки, SQL хакване, Cisco експлоатация, кракване на пароли, уеб хакване, Bluetooth, VoIP хакване, социално инженерство, събиране на информация, Fuzzing хакване на Android, работа в мрежа и създаване на обвивки.

Скрит от гостите

16.BlackArch Linux

BlackArch Linux е етична хакерска операционна система, базирана на Arch Linux за тестване за проникване. Нова версиясъщо има 1400 инструмента за пентест, които включват както стари инструменти, актуализирани до последната версия, така и нови, добавени наскоро. Всичко по-горе го прави почти необходимо изтегляне за всички хакери и специалисти по сигурността.

Скрит от гостите

17. Matriux Linux

Matriux Linux е базирана на Debian дистрибуция за сигурност, която е проектирана специално за тестове за проникване и съдебни разследвания. Въпреки че тази дистрибуция е идеална за хакери, тя може да се използва и от всеки Потребител на Linux, като работеща система за ежедневна работа. Matriux разполага с над 300 инструмента с отворен код за тестове за проникване и етично хакване. Тъй като това разпространение е ново, много изследователи на сигурността твърдят, че е така най-добрата алтернатива Kali Linux.

Скрит от гостите

18. Dracos Linux

Dracos Linux е етична хакерска операционна система, произхождаща от Индонезия и базирана на Linux от самото начало. Dracos е проектиран да бъде бърз, силен и достатъчно мощен, за да бъде операционна система, която се използва за тестване на сигурността (тестове за проникване). Dracos Linux е една от най-добрите операционни системи за етично хакерство, защото... има стотици инструменти за тестване на проникване, като събиране на разузнавателна информация, съдебномедицински анализ, анализ на злонамерен софтуер, поддръжка на достъп и обратно инженерство.

Caine - Среда за подпомогнато разследване - е жива GNU/Linux дистрибуция, базирана на Ubuntu, за етични хакери и специалисти по компютърна сигурност. Той предоставя пълна криминалистична среда с много удобен за потребителя GUI.

Скрит от гостите

21.ArchStrike

ArchStrike е отлична хакерска операционна система, базирана на Arch Linux за професионалисти по сигурността. ArchStrike предоставя десктоп среда на живо, базирана на мениджъра на прозорци на Openbox, заедно с допълнително софтуерно хранилище за осигуряване на сигурност както за 32-битови, така и за 64-битови компилации.

В тази част искам да говоря за избора на хардуер и избора на операционна система за хакер. Веднага по отношение на ОС - ще говоря за избора между Linux и Windows, няма да говоря за Linux дистрибуции. Що се отнася до хардуера, не съм голям хардуерен специалист, просто ще споделя с вас някои наблюдения, които са формирани на базата на практика.

Компютър за хакер

Да започнем с добрата новина - всеки среден компютър ще свърши работа за тестове за проникване и хакване. Ако решите да се заемете с ново хоби или да научите компютърна сигурност (много полезно за програмисти на уеб приложения и всеки друг, който би искал да не стане жертва на хакери), тогава не е нужно да ходите до магазина, за да си купите нов компютър.

Въпреки това, когато избирате нов компютър, има някои неща, които можете да вземете предвид, които ще помогнат на вашия компютър (и следователно на вас) да бъдете по-ефективни при определени задачи.

Настолен компютър или лаптоп?

Настолният компютър има много предимства: той е по-мощен, по-евтин, по-лесен за надграждане и ремонт, има по-удобна клавиатура, повече портове, по-голям екран и много други. И има само един недостатък - липсата на мобилност. Ако не сте изправени пред задачата да пътувате до сайтове и като цяло просто учите, тогава настолен компютър ще бъде за предпочитане.

Видео карта за pentester

Не ни трябва видеокарта, разбира се, за игри. Имаме нужда от него, за да итерираме хеш суми (хешове). Хешът е резултат от обработка на данни с помощта на специален алгоритъм (хеш функция). Тяхната особеност е, че едни и същи данни имат еднакви хешове. Но е невъзможно да се възстановят оригиналните данни от хеш. Това се използва особено често, например в уеб приложения. Вместо да съхраняват паролите в чист текст, повечето уебсайтове съхраняват хешове на тези пароли. Ако въведете вашето потребителско име и парола, уебсайтът изчислява хеша на въведената от вас парола и сравнява дали съвпада с тази, която е била запазена преди това. Ако го направи, значи сте въвели правилната парола и получавате достъп до сайта. За какво е всичко това? Представете си, че хакер е успял да получи достъп до база данни (например чрез SQL инжекция) и е научил всички хешове на сайта. Той иска да влезе като един от потребителите, но не може - уебсайтът изисква парола, не приема хешове.

Можете да възстановите парола от хеш, например, като използвате груба сила (има и дъгови таблици, но това не е за тях сега и същността им се свежда до едно и също нещо - изчисляване на хешове за пароли на кандидати). Взимаме кандидат за парола, например „superbit“, изчисляваме хеш сумата за него, сравняваме го със съществуващата хеш сума - ако съвпадат, тогава паролата за потребителя е „superbit“, ако не, тогава вземаме следващ кандидат за парола, например „dorotymylove“, изчисляваме хеш сумата за него, сравняваме го с този, който научихме от базата данни на сайта, ако съвпада, тогава знаем паролата, ако не, продължаваме по-нататък.

Тази операция (търсене на хешове) може да се извърши с помощта на централен процесор; има много програми, които могат да направят това. Но беше забелязано, че е много по-бързо да се итерират хешове с помощта на видеокарта. В сравнение с CPU, използването на GPU увеличава скоростта на търсене с десетки, стотици, хиляди или повече пъти! Естествено, колкото по-бързо се търсят хешовете, толкова по-голяма е вероятността за успешно хакване.

Популярни видео карти са AMD, GeForce и Intel HD Graphics. Не винаги е възможно да се извлече много от Intel HD Graphics, те не са особено мощни и не се купуват отделно - така че няма да се спираме много на тях.

Основният избор е между AMD и GeForce. Видеокартите GeForce са много по-популярни. Те са се доказали добре в игрите и имат огромна база от фенове. Но AMD е по-подходящ за хешове с груба сила, без значение колко разочароващо е това за феновете на GeForce. Видеокартите на AMD от средната ценова категория показват приблизително същите резултати като видеокартите GeForce от горната категория. Тези. Вместо една GeForce от най-висок клас, можете да закупите 2 AMD по-евтини и да получите по-висока скорост на хеш изброяване.

Преосмислих този момент. Сравнявайки данните от и цените в онлайн магазините, стигнах до извода, че няма разлика. Най-добрите GeForce са повече от два пъти по-мощни от най-добрите Radeon. И цената е около два пъти по-висока. Освен това трябва да знаете, че драйверите на AMD имат много болезнена връзка с повечето Linux дистрибуции. В момента hashcat на Linux поддържа само AMDGPU-Pro, който поддържа само по-нови графични карти. И дори ако планирате да закупите компютър с нова видеокарта на AMD, първо вижте списъка с поддържаните Linux дистрибуции - той е кратък, възможно е вашата операционна система да не е там.

Като цяло, може би едно време Radeon наистина бяха по-добри от GeForce за грубо форсиране на пароли; AMD драйверите някога бяха инсталирани в Linux с една команда, но сега това не е така. Ако правя компютър или купувам лаптоп сега, бих избрал модели с GeForce.

Ще е необходимо повторение на хешовете:

- при тестване на уеб приложения за проникване (понякога);

- когато Wi-Fi е хакнат (почти винаги);

- при кракване на паролата на криптирани дискове, портфейли, файлове, защитени с парола документи и др.) (винаги).

RAM

Само при използване на една програма срещнах липса на RAM. Тази програма е IVRE. За повечето други ситуации RAM паметта на компютър със средна или дори ниска мощност трябва да е достатъчна, за да стартира почти всяко приложение в една нишка.

Ако планирате да използвате операционната система за пентест във виртуална машина, тогава в тази ситуация е по-добре да се погрижите за достатъчно количество RAM.

Изисквания към RAM на виртуалните машини:

- Arch Linux с GUI - 2 гигабайта RAM за много удобна работа

- Kali Linux с GUI - 2 гигабайта RAM за нормална работа

- Kali Linux с GUI - 3-4 гигабайта RAM за много удобна работа

- Всеки линукс без графичен интерфейс - около 100 мегабайта за работата на самата система + количеството, което ще консумират програмите, които изпълнявате

- Най-новите версии на Windows - 2 GB само за стартиране (много забавяния)

- Последни версии на Windows - 4 GB или повече за удобна работа.

Например, имам 8 гигабайта на основната си система, разпределих 2 гигабайта RAM за Arch Linux и Kali Linux, стартирам ги (ако е необходимо) едновременно и работя удобно в тях. Ако планирате да използвате операционната система за пентентинг във виртуални машини, тогава бих препоръчал да имате поне 8 гигабайта - това е достатъчно за удобно стартиране на една или две системи и повечето програми са на тези системи.

Ако обаче планирате да стартирате много програми (или една програма в много нишки) или ако искате да изградите виртуален компютър от няколко виртуални машини, тогава 16 гигабайта няма да са излишни (планирам да ги увелича до 16 гигабайта на моя лаптоп, за щастие има два празни слота).

Всичко повече от 16 гигабайта RAM е малко вероятно да ви бъде полезно по време на пентеста.

процесор

Ако ще използвате груба сила за хеширане и ще го направите с помощта на централен процесор, а не графична карта, тогава колкото по-мощен е процесорът, толкова по-бърза ще бъде грубата сила. Също мощен процесорс голям брой ядра ще ви позволи да работите във виртуални машини с по-голям комфорт (разпределям 2 ядра на всяка виртуална машина с графичен интерфейс).

По-голямата част от програмите (с изключение на тези, които итерират хешове) не изискват мощност на процесора.

HDD

Няма специални изисквания. Естествено, по-приятно е да работите със SSD.

Pentester компютър на VPS/VDS

Е, „в допълнение“ VPS ви позволява да организирате свой собствен уеб сървър, пощенски сървър, съхранение на файлове, облак за сътрудничество, ownCloud, VPN, общо взето всичко, което Linux може да направи с бял IP. Например, организирах наблюдение на нови версии на програми (на същия VPS, където https://suip.biz/ru/ - защо да плащате два пъти): https://softocracy.ru/

VPS ви позволява да инсталирате както компютър с интерфейс на командния ред, така и графична работна среда. Както се казва "вкус и цвят..." всички маркери са различни, но лично аз съм горещ противник на инсталирането на операционна система с графична десктоп среда като сървър. Макар и само защото е просто скъпо - за удобна работа трябва да купите тарифни таксис 2+ гигабайта RAM. И дори това може да не е достатъчно, в зависимост от работещи програмии техните количества.

На ARM устройство бих препоръчал да инсталирате операционна система без графична десктоп среда и да изберете сред устройствата тези, които са по-мощни. Резултатът може да бъде помощник, който е почти невидим, който никога не спи и винаги прави нещо вместо вас, като същевременно не консумира почти никаква електроенергия. Ако имате директно IP, можете да инсталирате уеб сървър, пощенски сървър и т.н.

Linux или Windows за хакване?

Повечето от програмите, които се използват при pentesting от Linux, са междуплатформени и работят чудесно на Windows. Единствените изключения са програмите за Wi-Fi. И въпросът не е в самите програми (Aircrack-ng, например, е крос-платформен набор от програми, който идва с официални двоични файлове за Windows), а в режим на монитор мрежов адаптерна Windows.

NirSoft, чиито програми включват помощни програми за криминалистика и директно хакване.

Windows има собствен потенциал, има Cygwin, който може да направи много от това, на което командният ред на Linux е способен. Не се съмнявам, че има голям брой pentesters, които използват Windows. В крайна сметка основното не е каква операционна система е инсталирана, а разбирането на техническите аспекти, разбирането на мрежата, уеб приложенията и други неща, както и способността да използвате инструментите.

Тези, които избират Linux като своя платформа за хакерска ОС, имат следните предимства:

- Има много готови комплекти за разпространение, където са инсталирани и конфигурирани съответните специализирани програми. Ако инсталирате и конфигурирате всичко това в Windows, тогава може да се окаже, че е по-бързо да се справите с Linux.

- Уеб приложенията и различните сървъри и мрежово оборудване, които се тестват, обикновено работят или са базирани на Linux или нещо подобно. Овладяване на операционната система Linux, това основни команди, вие едновременно изучавате „целта“ на pentesting: придобивате знания за това как работи, какви файлове може да съдържа важна информация, какви команди да въведете в получения шел и т.н.

- Брой инструкции. Всички чуждестранни книги за pentesting (не съм виждал местни) описват работата конкретно в Linux. Разбира се, можете да спекулирате и да прехвърлите командите на Windows, но усилията, изразходвани за това всичко да работи както трябва, може да са равни на усилията, необходими за овладяване на Linux.

- Е, Wi-Fi. На Linux, ако вашият LAN картаподдържа, няма проблем с режим на монитор.